Nou pe blog

25 de ani camscapeCamscape Services Furnizor al Casei Regale a RomanieiWindows DNS Server Remote Code Execution Vulnerability

Tendinte in securitatea IT

Fie ca afecteaza noile sisteme de operare mobile, dispozitive personale sau reteaua companiei dumneavoastra, cresterea si evolutia atacurilor virtuale continua sa modifice puternic peisajul IT.Analizand cele mai importante rapoarte publicate pana acum in 2013 vom atinge ariile din lumea securitatii virtuale care au suferit cele mai mari modificari. Vom incepe cu partea cea mai serioasa, o analiza a situatiei globalea si a folosirii it-ului ca o arma, vom analiza principalele modalitati de atac din 2012 iar apoi vom descrie scurt si puncta importanta autentificarii in doi pasi. In final vom nota principalele diferente dintre atacurile asupra companiilor mari si mici.

Spionajul

Principala transformare a tehnologiei informatiei din ultimii ani a fost convertirea acesteia intr-o arma, ajungandu-se ca atacurile cibernetice sa fie subiect de discutie la intalniri intre mai marii statelor si la comparatia scenei globale cu un nou razboiul rece."We must have an international agreement on cooperation, non-proliferation and non-use of cyber weapons. I believe that nation-states will soon come to realize the risks of unfolding cyber weapons, and then put an end to, if not developing, at least the application and distribution of cyber weapons"

Eugene Kaspersky, CEO Kaspersky Lab

China

Un raport pregatit pentru Pentagon si pentru oficiali din guvern si industria de aparare a fost obtinut de catre The Washington Post si contine o lista cu peste 20 de sisteme de arme furate de catre hackerii chinezi. Printre acestea se gasesc design-urile sistemul Terminal High Altitude Area Defense al carui rol este distrugerea rachetelor balistice, a rachetei avansate PAC-3 care face parte din sistemul Patriot si al elicopterului Black Hawk. Unele dintre aceste sisteme reprezinta elemente cruciale din sistemul de aparare din Asia, Europa si Golful Persic. Lista contine si cel mai scump sistem de arme construit vreodata “F-35 Joint Strike Fighter” cotat la 1.400 de miliarde de dolari. Dupa spusele unui oficial militar senior american China a salvat, pe langa o suma considerabila, 25 de ani de cercetare si dezvoltare.Guvernului chinez neaga orice legatura cu aceste atacuri si condamna fiecare document care le sustine. In februarie 2013 firma de securitate Mandiant a eliberat un raport de 60 de pagini care leaga grupul de hacking cunoscut ca "Comment Crew" sau "Shanghai Group", responsabil pentru o multitudine de atacuri tintite asupra unor coorporatii, agentii guveranemtale si a altor organizatii din S.U.A. de sediul central al Unitatii 61389 al Armatei Pentru Eliberarea Oamenilor. Fondatorul si Directorul General al Mandiant, Kevin Mandia, declara pentru New York Times: “Fie provin din interiorul Unitatii 61389 sau oamenii care ruleaza cele mai monitorizate, cele mai controlate retele Internet din lume nu au nici o idee despre atacurile generate de mii de oameni din acest cartier”.

India

In mai 2013 firma Norvegiana de securitate Norman publica un raport care descrie operatiiunile unei operatiuni pe care o numesc “Operation Hangover” care pare sa fie Indiana la origini si care ruleaza de cel putin 3 ani, probabil 4. Printre tintele atacurilor de spionaj se regasesc filiala Porche Holding din Austria, Chicago Mercantile Exchange, providerul telecom Norvegian Telenor, Corporatia Bumi PLC. Cea mai vizata tinta a fost Pakistanul iar raportul spune ca fisierele malitioase folosite graviteaza in jurul conflictelor din regiune, a culturii regionalea si a problemelor religioase. Printre ip-urile afectate se regasesc 511 din Pakistan, 91 din Iran si 34 din SUA.Primul factor care a indicat originea Indiana a atacurilor a fost numarul ridicat al tintelor Pakistaneze si al grupurilor etnice Indiene, al doilea a fost gasirea cuvinte si nume Hindi in codul troianelor iar apoi doua dintre domeniile inregistrate cu optiunea “privacy protected” au expirat iar numele posesorului a putu fi identificat. O alta greseala stupida a fost facuta de unul din membri grupului atunci cand a publicat post-ul de mai jos prin care au putut fi obtinute destule informatii pentru a ii gasi intreg cv-ul pe site-ul Elance.

Gruparea nu a folosit exploit-uri Zero Day si nici nu avea cunostinte avansate precum advanced persistent threat ceea ce ne indica ca gruparea sustinuta statului.

Malware-ul a fost folosit doar la 40% din numarul total de atacuri, o scadere aparent semnificativa fata de 69% din anul 2011. Aceasta diferenta e atributita unei cresteri in celelalte tipuri de atacuri( inginerie sociala si fizice) si nu unui declin efectiv. In continuare principala modalitate de infectare este cauzata de instalarea directa a acestuia de catre un atacator dupa compromiterea sistemului iar la cateva procente mai jos regasim atasamentul e-mail-ului ca a doua modalitate de transmitere a malware-ului. Principalele actiuni incercate de acesta dupa infectare sunt Spyware/Keylogger 75%, crearea unui backdoor 66% si exportarea datelor 63%.

Hacking-ul reprezinta totalitatea atacurilor prin care se exploateaza o slabiciune intr-un sistem informatic pentru a accesa sau a se provoca daune iar anul trecut a fost prezent in 52% din cazuri. 4 din 5 exploatari contin atacuri pe baza de autentificare( ghicirea, crack-uirea sau refolosirea unor credentiale valide).

Vulnerabilitatile Zero-Day neraportate au avut o crestere de la 8 in 2011 la 14 anul trecut iar pe general s-a observat o crestere de doar 5% a vulnerabilitatiilor raportate. Mare parte din cresterea inregistrata in ultimii 3 ani a vulnerabilitatiilor Zero-Day poate fi atribuita catre doua grupuri: autorii worm-ului Stuxnet si grupul Elderwood Gang care aplica strategii diferite; Stuxnet folosind exploit-uri multiple in fiecare atac pentru a se asigura de reusita de la prima incercare pe cand Elderwood a folosit un singur exploit pe atac, acest fiind refolosit continuu pana devine public. Chiar daca strategiile sugereaza ca Elderwood Gang dispune de un numar limitat de exploit-uri, aceasta alegere poate fii justificata si de pretul acestora pe piata neagra, un exploit adresat Andrioidului avand ca pret vehiculat o suma cuprinsa intre 30.000 $ si 60.000$ iar unul adresat sistemului de operare iOS intre 100.000$ si 250.000$.

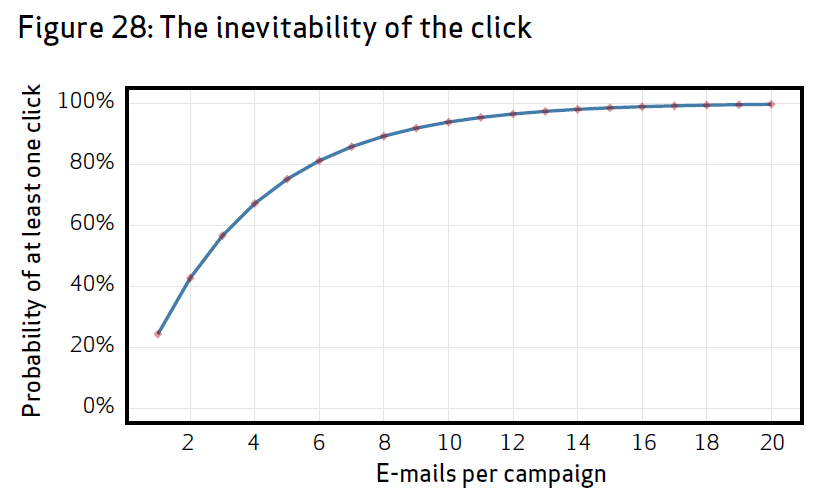

29% din exploatarile inregistrate in 2012 au fost efectuate folosind si Social Engineering. Fata de tacticile aplicate in 2011 unde Pretexting atingea 52%, Bribery 29% iar Phishing doar 15% in acest an acesta reprezinta 82%. Putem atribui acest salt considerabil faptului ca 95% din atacurile legate de spionaj afiliat unui stat au avut la baza Phishing-ul ca prim pas si triplarii numarului acestui tip de atacuri fata de anul trecut. Marea majoritatea a acestora au avut ca vector de atac e-mail-ul.

Folosind date colectate de catre http://Threatsim.com s-a generat tabelul de mai jos.

S-a observat continuarea cresterii miscarii BYOD (bring your own device) care permite angajatiilor sa acceseze datele companiei folosind dispozitivele proprii. Datorita lipsei unor controale de securitate precum criptarea si controlalea accesului, chiar si in cazul in care dispozitivele sunt oferite de companie, aceasta a devenit un vector de atac preferat de unii atacatori. O solutie fiabila este reprezentata de dispozitivele NAC( Network Access Control) a caror popularitate va creste cu siguranta in perioada urmatoare.

In 2012 s-a observat continuarea cresterii malware-ului mobil care este in corelatie cu cresterea numarului dispozitivelor mobile conectate la Internet. Android domina piata cu o prezenta de 72% iar amenintarile acestui sistem de operare se regasesc in proportie mai mare in Estul Europei si Asia. Una dintre cele mai rapide modalitati de a face bani din aceasta categorie este trimiterea de mesaje text scumpe. O astfel de frauda observata de Symantec a generat pentru botmaster sume cuprinse intre 1.600$ si 9.000$ pe zi iar intr-un an intre 547.000$ si 3.285.000$

Amenintarile fizice cuprind actiuni intentionate care implica proximitate, posesie sau forta si se regasesc in 35% din exploatarile reusite ale anului trecut. Aproape toate incidentele din aceasta categorie pot fi atribuite skimmer-urilor instalate in ATM-uri, dispozitive POS sau in pompe de gaz.

Autentificarea in 2 pasi

Putem folosi aceste statistici pentru a elimina parolele bazate pe un singur factor, conducatorul suprem in lumea autentificarii. Daca am accepta colectiv un inlocuitor adecvat, 80% dintre atacurile existent vor fi nevoite sa se adapteze sau sa dispara, sau, altfel spus, implementarea autentificarii in doi pasi poate reduce cu 80% rata de success a atacurilor din prezent. Acest fapt a fost confirmat si de Microsoft lansand pe 17 Aprilie autentificarea in doi pasi, oferind astfel serviciul deja prezent in portofoliu Google din februarie 2011 si Facebook din mai 2011. Aceste compani au efectuat o implementare a serviciului bazata pe algoritmul TOTP (Time-Based One-Time Password Algorithm), prezentat in RFC 2638 spre deosebire de Twitter care a lansat o varianta propie. Si in cazul Twitter verificarea este efectuata prin intermediul unui sms dar trimis de fiecare data cand un utilizator se logheaza prin website, chiar daca calculatorul/dispozitivul a mai fost folosit in acest scop, iar sistemul de resetare a parolei cere codul din sms chiar daca utilizatorului a pierdut telefonul si nici nu ofera o modalitate de printare in avans precum Google. Twitter inca nu a reusit integrarea sistemului cu toti furnizorii de servicii de telecomunicatii sau sa ofere acces catre mai multe conturi folosind un singur numar de telefon iar neajunsurile sistemului il fac de ocolit pana la o versiune ok.

Exista si sisteme OTP independente de aplicatie, precum YUBICO.

Mare vs Mica

Mare vs MicaRaportul 2013 Data Breach Investigation publicat de Verizon analizeaza diverse tipuri de atacuri din perspectivele companiilor mici, sub 1000 de angajati, si a celor mari. Am observat cateva contraste notabile.

14% din exploatarile anului trecut au avut actori interni din care in cazul comaniilor mici, in peste jumatate din cazuri, erau casieri sau ospatari care aveau contact cu cardul de credit al clientiilor sau faceau parte din lantul de plata iar in cazul celor mari lista are pe primul loc administratorii sistemelor.

Marea majoritatea a atacurilor reusite din cauza unor intrebuintari interne eronate au avut la baza in companiile cu peste 100 de angajati abuzul de privilegii iar in cele mici in egala masura folosirea de hardware neaprobat si delapidarea.

Jumatate din activele companiilor mari compromise in timpul atacurilor anului 2012 sunt bancomate iar in cazul celor mici 63% sunt dispozitive si terminale POS.

Incheiem cu ideea de inceput, si anume cu acentuarea transformarii it-ului intr-o arma folosita de state sau diverse organizatii cu diverse agende si rog a nu uita ca securitatea este un proces, nu o stare.

Radu Popescu, Certified Etic Hacker CEH ECC946182

camscape, 4 iulie 2013

Vrei sa primesti pe email articolele CAMSCAPE ? Inscrie-te aici si le vei primi automat.

19/12/202125 de ani camscape29/10/2021Camscape Services Furnizor al Casei Regale a Romaniei15/07/2020Windows DNS Server Remote Code Execution Vulnerability30/05/2020Expirare certificat SSL SECTIGO21/04/2020Malware: Pericol ridicat. Contul dvs. a fost piratat. Va rugam sa schimbati parola imediat.15/04/2020Achizitie in rate cu amanare la plata07/03/2020Backup ca asigurare impotriva ransomware03/03/2020Criptare mesaje email02/03/2020A venit primavara!04/08/2019Securitate minima pentru acasa03/06/2019Optimizare viteza de incarcare site si securitate21/03/2019Bug in WinRAR care permite instalarea de Malware09/03/2019Citrix a fost hacked07/02/2019Vulnerabilitate OpenOffice si LibreOffice06/02/2019GDPR: Cookie conform GDPR verificate de Cookiebot22/01/2019GDPR : Raspunderea generata de folosirea Facebook in site-uri18/12/2018La Multi Ani Camscape!09/11/2018Activate Windows27/10/2018Vulnerabilitate X.org24/10/2018Web Application Firewall (WAF) de la Malware Expert07/10/2018IMWORLD 201806/10/2018Update la Windows 10 1809 va poate sterge documentele23/09/2018SEO pe Instagram29/07/2018Ce parola sa imi pun30/06/2018HTTPS Obligatoriu25/06/2018Atac Spam sustinut12/06/2018DOT Cloud Active Directory05/06/2018Microsoft cumpara GitHub03/06/2018GDPR : Data Protection Experts29/05/2018VPNFilter - Un atac informatic care a afectat 500.000 de echipamente29/05/2018E-Fail : o vulnerabilitate PGP08/05/2018Hosting in UK08/03/2018Vestitorii primaverii04/01/2018Meltdown si Spectre, doua vulnerabilitati extrem de grave14/12/2017Vulnerabilitate SSL ROBOT16/10/2017Securitatea conexiunii wireless04/10/2017Vulnerabilitate Linux, Android si routere02/10/2017IMWORLD 201720/09/2017Optionsbleed, un fel de Heartbleed mai mic27/07/2017Oferim solutii IT atat de bune incat clientii sunt fericiti21/06/2017Stack Clash : Vulnerabilitate grava Linux14/05/2017Microsoft Ransom Malware: WannaCry sau WCry04/04/2017la Karting, v2.023/03/2017Solutii marketing, generare studii de piata23/03/2017Solutii marketing, transmitere emailuri comerciale17/03/2017Probleme RIPE si ARIN07/03/2017WiFi vs cablu24/02/2017Cloudbleed - o vulnerabilitate care a afectat milioane de siteuri12/02/2017Exploit Wordpress09/02/2017Uite taxa nu e taxa07/01/2017HTTPS obligatoriu pentru Google05/01/2017Domeniile .ro cu plata anuala22/12/2016Craciun Fericit!05/10/2016IMWORLD 201623/09/2016500 milioane de conturi de la Yahoo29/08/2016la 20 de ani02/06/2016Vulnerabilitate Wordpress WP Mobile Detector22/05/2016Securitate webhosting, WordPress, fisiere backup, fisiere configurare site10/05/2016Aventurierii IT-isti04/05/2016Vulnerabilitate ImageMagick: ImageTragick13/04/2016Microsoft SQL Server 2016 pe Linux02/03/2016Vulnerabilitate OpenSSL DROWN29/02/2016Routere si securitate22/02/2016Locky Ransomware19/12/2015Vulnerabilitate Microsoft Outlook19/12/2015HTTP2 sau de ce un site are nevoie de HTTPS15/12/2015Vulnerabilitate grava JOOMLA07/12/2015Protectie CryptoWall05/12/2015Hosting PHP 7 in Romania02/10/2015CAMSCAPE la IMWORLD 201502/10/2015Microsoft Update compromis23/08/2015Sistem SIP anti frauda15/08/2015Vulnerabilitate SSH30/07/2015Telekom si acces DNS30/07/2015Vulnerabilitate grava DNS Bind09/07/2015Vulnerabilitate grava OpenSSL08/07/2015Zendesk si verificare email de suport24/06/2015ICANN doreste un WHOIS cu toate informatiile la vedere24/06/2015SMS dupa fiecare apel primit10/06/2015Servere cu uptime de 3 ani, fara intreruperi26/05/2015Callcenter TAXI PELICANUL17/05/2015Asterisk PBX VoIP in limba romana17/05/2015Rapoarte pentru centrale telefonice17/05/2015Telefon cu disc pentru centrale VoIP08/05/2015Vulnerabilitate Wordpress genericons26/04/2015Iphone 6 si DNSBL24/04/2015Vulnerabilitate Wordpress .... din nou07/04/2015Vulnerabilitate Wordpress23/03/2015Cat de importanta este o parola si ce trebuie sa contina o parola14/03/2015Antispam performant14/03/2015OpenSSL 1.0.204/03/20151 Leu va rog!11/02/2015Hosting Phalcon08/02/2015Sistem de backup incremental SyncBackup03/02/2015SPAM: Ocuparea fortei de munca oportunitate ID:7766526/01/2015Promotie calculator DELL PC Optiplex 3020 MiniTower12/01/2015Sistem de backup incremental gratuit05/01/2015PageSpeed - optimizare automata site-uri26/12/2014Callcenter VoIP cu matchmaking agent - client21/12/2014Securitate Linux: O noua vulnerabilitate grava NTP permite executia de cod remote19/12/2014Craciun fericit si La Multi Ani!19/12/2014Asterisk PBX cu telefoane VoIP Cisco 794201/12/2014Statie grafica de 20 de ori mai rapida decat un PC normal26/11/2014Blackfriday: Optimizare MySQL16/11/2014Vulnerabilitate Microsoft Secure Channel MS14-06616/11/2014Manager Relatii cu Clientii - spam03/11/2014Intel NUC, un calculator mic, rapid si comod03/11/2014SEO ridicat prin folosirea HTTPS, la recomandarea Google28/10/2014Test SERVER Black Friday 201416/10/2014Securitate OpenSSL vulnerabilitatea POODLE07/10/2014CAMSCAPE la IMWORLD 201428/09/2014Shellshock: securitatea serverului tau poate fi grav compromisa12/06/2014Sistem Antispam Junkify02/06/2014Atac spam02/06/2014SMS Gateway29/05/2014e-mail PUSH service23/04/2014Pentru ca ... server22/04/2014Butonul Start in Windows 817/04/2014Echipa CAMSCAPE va doreste Paste Fericit !16/04/2014Spam, Spam, Spam11/04/2014Securitatea serverului tau ar putea fi compromisa! - Heartbleed: o grava bresa de securitate10/04/2014OpenVPN vs PPTP vs IPsec04/04/2014Storage 48TB la doar 6700 EUR. Pentru ca ... Storage01/04/2014Modul Apache H26407/03/2014Incetarea asistentei pentru Windows XP si Office 200314/02/2014Atac DDoS folosind servere NTP14/02/2014Statie grafica de 13 ori mai rapida decat un PC normal19/12/2013A venit iarasi Mosul !18/12/2013CAMSCAPE 17 ANI11/12/2013Solutii complete pentru un Black Friday de succes25/11/2013Tableta de Black Friday22/11/2013Nu rata oferta Camscape de Black Friday: 4 luni de Abonament IT GRATUIT !12/11/2013We are Klingons !08/11/2013Inca un callcenter HASH livrat: StarShinerS.ro08/11/2013Black Friday, sau cat de multi vizitatori poti primi in magazinul tau online09/10/2013Calculatoare Intel LOOP All In One, prin CAMSCAPE27/09/2013VoiceBlue Next 2N - gateway VoIP25/09/2013Parteneriat 2N - solutii VOIP SIP si M2M09/09/2013CUPA COMISIONARULUI 2013 PARTEA II06/08/2013A fost lansat WinRAR 5.004/07/2013Tendinte in securitatea IT23/06/2013Dezinstalare antivirus McAfee03/06/2013Platiti in rate echipamentele IT de care aveti nevoie03/06/2013Instalare RCDPS, ECS, ICS si SOCLASS - NCTS pe Microsoft Windows 8 6428/05/2013Aventuri la pescuit - Cupa Comisionarului27/05/2013OpenVPN vs PPTP26/05/2013Economie de curent22/05/2013Foloseste si tu WinRAR legal07/05/2013Camscape a devenit mai verde si pentru asta a primit 10% discount !30/04/2013Protectia datelor prin criptare cu BitLocker sau TrueCrypt23/04/2013Accelerator de aplicatie - FusionIO - ioFX22/04/2013Am un bug17/04/2013802.11ac cea mai rapida conexiune wireless09/04/2013Sectiune Download06/04/2013Acces Remote Gratuit02/04/2013Cloud! The right way31/03/2013Server propriu vs Google vs Office36526/03/2013Cel mai mare atac informatic al tuturor timpurilor25/03/2013Pirateria software genereaza pierderi substantiale pentru consumatori si companii20/03/2013Optimizarea paginilor web pentru mobil: camscape.ro14/03/2013linuxsourceupdate.org14/03/2013Server modular Intel14/03/2013Lansare proiect fotoland.ro09/01/2013Angajatul lunii decembrie 201221/12/2012A venit Mos Craciun !18/12/2012La Multi Ani camscape !18/12/2012Antivirus de Craciun18/12/2012La Multi Ani 2013 !03/12/2012Windows 8, Intel si Vodafone iti ofera 12 luni de internet gratuit28/11/2012Google hack DNS poisoning14/11/2012Asbis Partner Roadshow 201212/11/2012Un idiot intr-o lume de descreierati05/11/2012Promotie avast: Avast! sustine partenerii business02/11/2012Un weekend minunat cu camscape31/10/2012De ce vrem sa ne cumparam o tableta?11/10/2012Tablete cu sisteme de operare Android, iOS, Windows dar si smartphone-uri!03/10/2012Angajatul lunii septembrie 201202/10/2012Angajat nou Camscape ...02/10/2012Promotie antivirus avast Octombrie 201201/10/2012Distribuitor autorizat Kaspersky Lab Romania28/09/2012Parteneriate Adobe si Apple28/09/2012Lansare itkb.ro - IT knowledge base05/09/2012Angajatul lunii august 2012